Berechtigungskonzept 2 Excel Vorlage hier kostenlos downloaden

In der modernen Geschäftswelt spielt die Benutzerverwaltung Excel eine herausragende Rolle, wenn es darum geht, Prozesse effizient und sicher zu gestalten. Ein durchdachtes Berechtigungskonzept ist dabei unerlässlich, um die richtige Rechtevergabe Excel zu gewährleisten und sensible Daten zu schützen. Mit einer professionell entwickelten Excel Vorlage Berechtigungskonzept stellen Unternehmen sicher, dass die Nutzung von Informationen und Ressourcen stets kontrolliert und nachvollziehbar bleibt.

Ohne die geeigneten Werkzeuge können die Verwaltung von Benutzerrechten und die damit verbundene Dokumentation schnell zu einer unübersichtlichen Herausforderung werden. Genau hier setzt unsere kostenlose Excel-Vorlage an, die Administratoren eine wertvolle Unterstützung bietet. Einfach in der Anwendung und klar in der Struktur, ermöglicht sie es, sämtliche Zugriffsrechte nicht nur zu verwalten, sondern auch transparent zu dokumentieren.

Entdecken Sie, wie Sie mit dieser Vorlage die Effizienz Ihrer Benutzerverwaltung steigern und gleichzeitig die Einhaltung von Sicherheitsstandards garantieren können. Bleiben Sie auf dem Laufenden und erfahren Sie im weiteren Verlauf dieses Artikels alles Über grundlegende Prinzipien, Implementierungsstrategien und die Vorteile eines soliden Berechtigungskonzepts für Ihr Unternehmen.

Einleitung zum Berechtigungskonzept

In der heutigen digitalen Ära ist das Verständnis und die Implementierung eines effektiven Berechtigungskonzepts entscheidend für den Schutz unternehmenskritischer Informationen. Um Zugriffsrechte adäquat zu verwalten und die IT-Sicherheitsinfrastruktur zu stärken, müssen Unternehmen ein robustes Berechtigungskonzept entwickeln und implementieren.

Definition eines Berechtigungskonzepts

Ein Berechtigungskonzept ist ein systematischer Ansatz im IT-Sicherheitsmanagement, der festlegt, wer Zugang zu bestimmten Daten und Systemen hat. Es umfasst Richtlinien, Verfahren und Kontrollmechanismen, die sicherstellen, dass Mitarbeiter und Systeme nur auf die Informationen und Ressourcen zugreifen können, die sie für ihre spezifischen Aufgaben benötigen. Dieses Konzept hilft, das Risiko von Datenlecks und Sicherheitsverletzungen zu minimieren.

Notwendigkeit eines Berechtigungskonzepts in Unternehmen

Unternehmen stehen vor ständig wachsenden Herausforderungen in Bezug auf die Datensicherheit, insbesondere angesichts raffinierter Cyber-Bedrohungen und strengerer Compliance-Anforderungen. Ein gründlich durchdachtes Berechtigungskonzept ist unerlässlich, um sensible Informationen zu schützen, den Zugriff auf kritische Systeme zu regeln und das IT-Sicherheitsmanagement effizient zu gestalten. Durch die effektive Verwaltung von Zugriffsrechten innerhalb eines Unternehmens können Sicherheitsrisiken signifikant vermindert und die Compliance mit gesetzlichen Vorschriften sichergestellt werden.

Grundprinzipien eines Berechtigungskonzepts

Ein effektives Berechtigungskonzept basiert auf Kernprinzipien, die zur Sicherheit und Effizienz von IT-Systemen eines Unternehmens beitragen. Zwei zentrale Aspekte sind dabei das Prinzip der minimalen Rechte und die Funktionstrennung. Diese Prinzipien helfen, Risiken durch Zugriffsrechte zu minimieren und eine klare Verantwortungsstruktur zu schaffen.

Least Privilege Prinzip

Das Prinzip der minimalen Rechte ist ein Kernkonzept der IT-Sicherheit. Es besagt, dass IT-Berechtigungen auf das notwendige Minimum beschränkt werden sollten, um eine Aufgabe auszuführen. Dies verhindert, dass Nutzer oder Programme mehr Zugriffsrechte erhalten, als sie für ihre aktuellen Aufgaben benötigen, was das Risiko von Datenmissbrauch wesentlich verringert.

Separation of Duties

Die Funktionstrennung ist ebenso ein fundamentales Konzept, das darauf abzielt, Interessenkonflikte und Missbrauchsrisiken zu reduzieren, indem kritische Aufgaben auf mehrere Personen oder Systeme verteilt werden. In der Praxis bedeutet dies, dass zum Beispiel die Rechte für die Systemwartung und die Datenpflege von unterschiedlichen Nutzern verwaltet werden.

Die Integration dieser beiden Prinzipien in das Berechtigungskonzept eines Unternehmens kann entscheidend dazu beitragen, sowohl die Sicherheit als auch die Effizienz der IT-Infrastruktur zu erhöhen. Hierdurch lassen sich klare Zugriffsstrukturen schaffen, die sowohl die Vertraulichkeit als auch die Integrität der Unternehmensdaten sicherstellen.

| Berechtigungsprinzip | Ziel | Umsetzung in der IT |

|---|---|---|

| Prinzip der minimalen Rechte | Schutz vor Überberechtigungen | Definition spezifischer Nutzerrollen und begrenzter Zugriffsrechte je Rolle |

| Funktionstrennung | Prävention von Interessenskonflikten und Missbrauch | Aufteilung von kritischen Tätigkeiten auf unterschiedliche Systeme oder Personal |

Berechtigungskonzept Excel Vorlage hier kostenlos downloaden

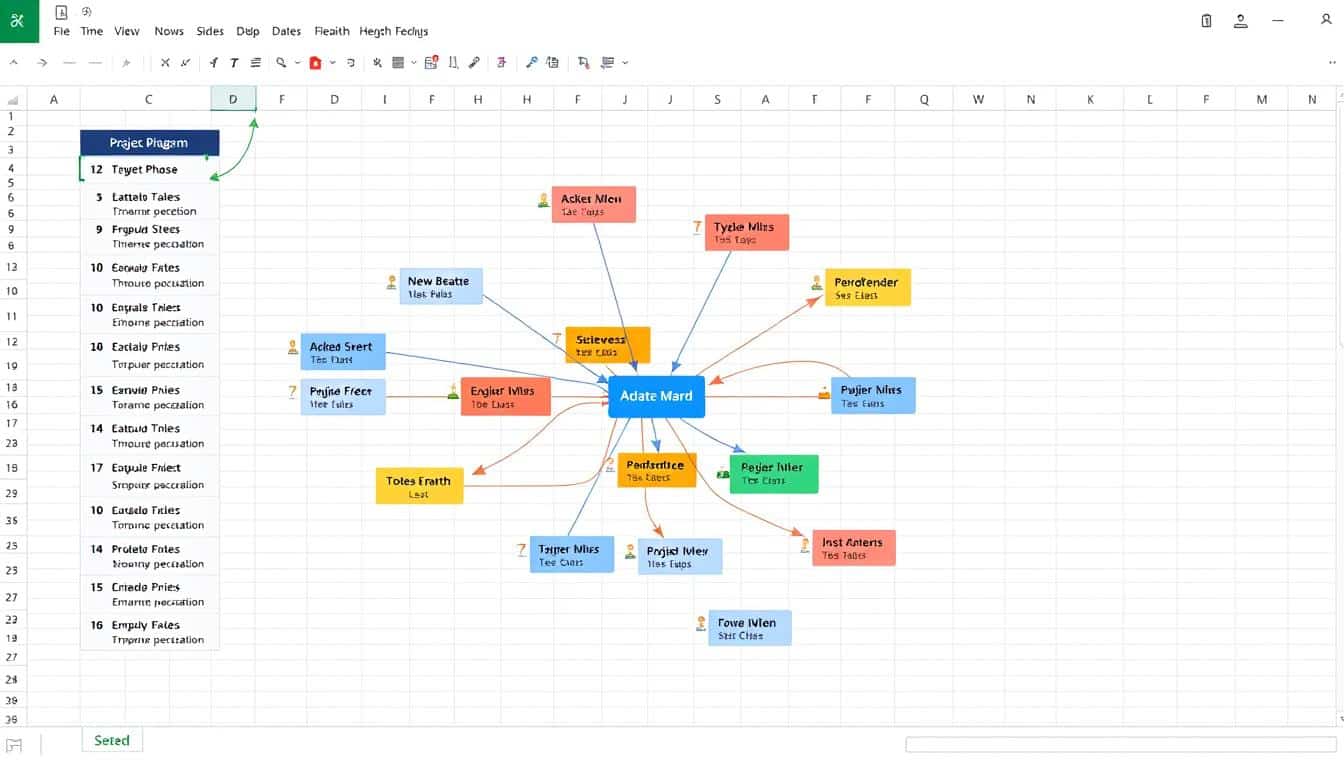

Das effektive Management von Nutzerberechtigungen ist eine grundlegende Komponente für die Sicherheit von Unternehmensdaten. Hier stellen wir Ihnen ein Excel Template für Berechtigungen zur Verfügung, das speziell dazu entwickelt wurde, um die Verwaltung dieser Berechtigungen strukturierter und transparenter zu gestalten. Dieses Benutzerverwaltung Tool kann direkt über unseren Download Excel Berechtigungskonzept bezogen werden.

Die Vorlage bietet nicht nur eine übersichtliche Darstellung aller Berechtigungen, sondern erleichtert auch das Monitoring und die Anpassung von Zugriffsrechten im Laufe der Zeit. Sie wurde mit Blick auf Anwenderfreundlichkeit und Effizienz gestaltet und lässt sich leicht in bestehende Sicherheitssysteme integrieren.

- Um das Excel Template für Berechtigungen optimal einzusetzen, beginnen Sie mit dem Eintragen aller Benutzerrollen in die dafür vorgesehenen Spalten.

- Definieren Sie anschließend für jede Rolle die Zugriffsrechte und beschränken Sie diese gemäß dem Prinzip der minimalen Rechtevergabe.

- Nutzen Sie die Filterfunktionen, um spezifische Daten schnell zu finden und Anpassungen vorzunehmen.

| Rolle | Zugriffsebene | Berechtigungen |

|---|---|---|

| Administrator | Vollzugriff | Systemeinstellungen, Benutzerverwaltung |

| Benutzer | Eingeschränkt | Beiträge erstellen, Kommentare schreiben |

| Gast | Minimal | Kommentare lesen |

Dieses Benutzerverwaltung Tool ist ein unverzichtbarer Bestandteil für die effiziente Verwaltung von Berechtigungskonzepten in jeglichen Unternehmen, das sich sowohl für IT-Abteilungen als auch für Manager eignet, die ihre Sicherheitsprotokolle verbessern wollen.

Implementierung eines Berechtigungskonzepts

Die effektive Implementierung eines Berechtigungskonzepts ist entscheidend für das IT-Security Management in jedem Unternehmen. Dieser Prozess umfasst mehrere kritische Schritte, beginnend mit der Planung bis hin zur vollständigen Einführung und Überwachung der Benutzerrechteverwaltung. Hier werden sowohl die notwendigen Schritte als auch die üblichen Herausforderungen und deren Lösungen detailliert erklärt.

Schritte zur Implementierung

- Analyse der bestehenden Sicherheitsinfrastruktur

- Definition der Zugriffsrechte für verschiedene Benutzergruppen

- Entwicklung eines detaillierten Berechtigungskonzepts

- Implementierung der Benutzerrechteverwaltung mithilfe spezialisierter Software

- Testen und Überprüfen der Zugriffsrechte auf ihre Korrektheit und Effektivität

- Schulung der Mitarbeiter zur Sensibilisierung für Sicherheitsrichtlinien

Herausforderungen und Lösungsansätze

Während der Implementierung eines Berechtigungskonzepts können verschiedene Herausforderungen auftreten, wie die Resistenz der Mitarbeitenden gegenüber neuen Systemen oder die Komplexität der IT-Umgebung. Eine effektive Strategie zur Bewältigung dieser Herausforderungen ist essentiell für den Erfolg des Projekts.

| Herausforderung | Lösungsansatz |

|---|---|

| Mitarbeiterwiderstand | Intensives Training und regelmäßige Kommunikation der Vorteile |

| Technische Limitationen | Einsatz moderner und anpassungsfähiger Softwarelösungen |

| Komplexität der Zugriffsrechte | Vereinfachung und Automatisierung der Benutzerrechteverwaltung |

Die Investition in eine durchdachte Implementierung Berechtigungskonzept löst nicht nur unmittelbare Sicherheitsprobleme, sondern optimiert auch langfristig die IT-Governance und Unternehmensleistung. Zudem stellt sie sicher, dass das Benutzerrechte Management mit den Unternehmenszielen im Einklang steht und die IT-Security fortlaufend den neuesten Standards entspricht.

Vorteile eines gut strukturierten Berechtigungskonzepts

Die Implementierung eines durchdachten Berechtigungskonzepts bringt zahlreiche Vorteile mit sich. Diese reichen von verbesserter IT-Zugriffskontrolle über erhöhte Sicherheitsstandards bis hin zu einer effizienteren Verwaltung der IT-Infrastrukturen eines Unternehmens. Im Folgenden werden die wesentlichen Vorteile erörtert, die durch ein solches Konzept realisiert werden können.

- Verbesserte IT-Zugriffskontrolle: Ein präzise definiertes Berechtigungskonzept stellt sicher, dass nur autorisierte Personen Zugriff auf kritische Daten und Systeme erhalten. Dies minimiert das Risiko von Datenlecks und Sicherheitsverletzungen.

- Erhöhte Sicherheit: Durch die Vergabe gezielter Zugriffsrechte wird die Sicherheit der gesamten IT-Umgebung erhöht. Ein gut strukturiertes Berechtigungskonzept ist essenziell, um Compliance-Anforderungen wie GDPR oder ISO 27001 zu erfüllen.

- Effizienz in der effizienten Verwaltung: Die zentrale Steuerung von Zugriffsrechten erleichtert Administratoren die Übersicht und Verwaltung von Benutzerkonten und Zugriffsrechten. Das führt zu einer erheblichen Reduktion von administrativem Aufwand und Kosten.

Ein gut ausgebautes Berechtigungskonzept ist daher nicht nur ein unverzichtbarer Bestandteil der IT-Sicherheitsstrategie, sondern unterstützt auch eine effiziente Geschäftsprozessgestaltung und -optimierung.

Beispielhafte Anwendung eines Berechtigungskonzepts in der IT-Sicherheit

In diesem Abschnitt werden die praktischen Umsetzungen eines effizienten Berechtigungskonzepts im IT-Sicherheitsbereich illustriert. Es wird veranschaulicht, wie Access Management und die Wahrung von Datensicherheit und -integrität durch adäquate Berechtigungszuweisungen gewährleistet werden.

Access Management

Access Management ist ein zentraler Bestandteil eines IT-Sicherheitskonzepts und spielt eine entscheidende Rolle beim Schutz von Unternehmensdaten. Durch die Verwaltung und Steuerung von Zugriffsrechten wird sichergestellt, dass nur autorisierte Personen Zugang zu sensiblen Informationen haben. Ein gut strukturiertes Access Management unterstützt nicht nur die Datensicherheit, sondern minimiert auch Risiken durch Datenmissbrauch oder Verlust.

Datenintegrität und Vertraulichkeit

Datensicherheit ist das Fundament für den Schutz von Betriebsgeheimnissen und Kundeninformationen. Die Integrität und Vertraulichkeit von Daten können durch ein durchdachtes Berechtigungskonzept erheblich gestärkt werden. Dies beinhaltet Mechanismen zur Überprüfung der Datenauthentizität sowie zur Verschlüsselung, um unbefugten Zugriff zu verhindern und die Datenkonsistenz zu bewahren.

| Komponente | Beschreibung | Beitrag zur IT-Sicherheit |

|---|---|---|

| Benutzeridentifikation | Verifizierung der Identität eines Nutzers | Verhindert unbefugten Zugang |

| Zugriffsrechteverwaltung | Definition, wer auf welche Ressourcen zugreifen darf | Schützt sensitive Informationen |

| Datenverschlüsselung | Schutz der Daten während der Übertragung und Speicherung | Sichert die Vertraulichkeit und Integrität der Daten |

Pflege und Überprüfung des Berechtigungskonzepts

In der dynamischen Welt der Informationstechnologie ist die regelmäßige Wartung des Berechtigungskonzepts unerlässlich, um die Sicherheit und Effizienz der IT-Infrastruktur sicherzustellen. Dieser Abschnitt beleuchtet, wie durch konstante Überwachung und Anpassung die Standards von IT-Compliance eingehalten und verbessert werden können.

Regelmäßige Updates und Anpassungen

Die Wartung Berechtigungskonzept bildet das Rückgrat der IT-Sicherheitsstrategie einer Organisation. Unternehmen müssen darauf achten, ihre Berechtigungskonzepte kontinuierlich zu aktualisieren und anzupassen, um auf Veränderungen in der Technologielandschaft oder auf neue Geschäftsanforderungen reagieren zu können. Dies schließt die regelmäßige Überprüfung von Zugriffsrechten und die Anpassung von Berechtigungsstufen an, um sicherzustellen, dass nur berechtigte Nutzer Zugang zu sensiblen Informationen haben.

Audits und Compliance-Anforderungen

Sicherheitsaudits sind entscheidend, um die Einhaltung von IT-Compliance zu gewährleisten und mögliche Sicherheitslücken frühzeitig zu identifizieren. Solche Audits überprüfen die Effektivität des Berechtigungskonzepts und helfen dabei, die Einhaltung gesetzlicher und regulatorischer Anforderungen sicherzustellen. Unternehmen sollten daher regelmäßige Sicherheitsaudits planen und durchführen, um die Integrität und Sicherheit ihrer IT-Systeme zu bewahren.

Zusammenfassung und Ausblick

In diesem Artikel haben wir das wesentliche Fundament für ein effektives Berechtigungskonzept beleuchtet. Ein solches Konzept stellt sicher, dass Mitarbeiter in Unternehmen nur auf die für ihre Arbeit notwendigen Informationen und Systeme Zugriff haben. Die dargelegten Grundprinzipien wie das Least Privilege Prinzip und Separation of Duties sind essenziell, um Risiken zu minimieren und die Sicherheit von Unternehmensdaten zu gewährleisten. Die vorgestellte Excel-Vorlage bietet eine praktische Unterstützung für die Implementierung und Verwaltung eines Berechtigungskonzepts in Ihrem Unternehmen.

Die Vorteile eines gut strukturierten Berechtigungskonzepts sind vielfältig, von erhöhter IT-Sicherheit bis hin zu einer verbesserten Compliance. Durch die konsequente Anwendung können Risiken deutlich reduziert und die Integrität samt Vertraulichkeit von Daten sichergestellt werden. Nicht zu vergessen ist die Wichtigkeit der regelmäßigen Pflege und Überprüfung des Berechtigungskonzepts, um es stets aktuell und wirksam zu halten.

Blickt man in die Zukunft der Benutzerverwaltung, so wird deutlich, dass mit der fortschreitenden Digitalisierung auch die Anforderungen an Berechtigungskonzepte steigen werden. Aufgrund neuer Technologien und flexibler Arbeitsmodelle müssen Berechtigungskonzepte dynamisch, skalierbar und schnell anpassbar sein. Die Zusammenfassung Berechtigungskonzept bietet daher lediglich einen Ausgangspunkt. Die Entwicklungen in der IT-Landschaft werden dazu führen, dass das Thema Sicherheit und Benutzerverwaltung stets neu bewertet und angepasst werden muss, um den Schutz kritischer Unternehmensressourcen kontinuierlich zu gewährleisten.

FAQ

Was ist ein Berechtigungskonzept und warum ist es wichtig?

Ein Berechtigungskonzept ist ein Rahmenwerk, das festlegt, wie Benutzerzugriffe und Rechte in einem IT-System verwaltet werden. Es ist wichtig, um die Sicherheit von Unternehmensdaten zu gewährleisten und sicherzustellen, dass Mitarbeitende nur auf Ressourcen zugreifen können, die für ihre Arbeit nötig sind.

Wie funktioniert das Prinzip der minimalen Rechte im Kontext eines Berechtigungskonzepts?

Das Prinzip der minimalen Rechte, auch Least Privilege Prinzip genannt, besagt, dass Benutzern nur die unbedingt notwendigen Berechtigungen für die Ausführung ihrer Aufgaben erteilt werden. Dies minimiert das Risiko von Sicherheitsverletzungen und Datenlecks.

Warum ist die Funktionstrennung (Separation of Duties) in einem Berechtigungskonzept wichtig?

Die Funktionstrennung ist wichtig, um Interessenkonflikte zu vermeiden und die Sicherheit durch die Aufteilung von kritischen Aufgaben auf mehrere Personen zu erhöhen. Dies verhindert, dass eine einzelne Person zu viel Kontrolle über das System hat und reduziert das Risiko von Fehlern oder betrügerischen Handlungen.

Wie kann ich die Excel-Vorlage für das Berechtigungskonzept verwenden?

Die Excel-Vorlage für das Berechtigungskonzept bietet einen strukturierten Ansatz zur Dokumentation und Verwaltung von Benutzerberechtigungen. Sie können die Vorlage kostenlos herunterladen und an Ihre spezifischen Anforderungen anpassen, um Berechtigungen übersichtlich darzustellen und Prozesse transparent zu machen.

Welche Schritte sind bei der Implementierung eines Berechtigungskonzepts zu beachten?

Die Implementierung eines Berechtigungskonzepts beinhaltet die Analyse der bestehenden Zugriffsrechte, das Festlegen von Rollen und Privilegien, die Zuweisung der Rechte entsprechend der Unternehmensrichtlinien sowie die regelmäßige Überprüfung und Anpassung des Konzepts, um den Sicherheitsanforderungen gerecht zu werden.

Welche Vorteile bietet ein gut strukturiertes Berechtigungskonzept?

Ein gut strukturiertes Berechtigungskonzept verbessert die IT-Zugriffskontrolle, erhöht die Sicherheit bei der Datenverarbeitung und sorgt für eine effiziente Verwaltung der Benutzerrechte. Dadurch wird das Risiko von Sicherheitsverletzungen verringert und die Compliance erleichtert.

Inwiefern trägt ein Berechtigungskonzept zur IT-Sicherheit bei?

Ein Berechtigungskonzept unterstützt das Access Management und stellt sicher, dass die Integrität und Vertraulichkeit von Daten gewahrt bleiben, indem nur autorisierte Personen Zugriff auf sensible Informationen erhalten. Dies ist ein wesentlicher Faktor für eine robuste IT-Sicherheitsstrategie.

Wie wird das Berechtigungskonzept gewartet und überprüft?

Die Wartung eines Berechtigungskonzepts umfasst regelmäßige Updates und Anpassungen an neue Geschäftsprozesse oder IT-Landschaften. Überprüfungen erfolgen durch interne Audits und müssen häufig Compliance-Anforderungen erfüllen, um sicherzustellen, dass das Konzept effektiv und aktuell ist.

Berechtigungskonzept 2 Excel Vorlage Download

Jetzt hier downloaden! Dateiname: Berechtigungskonzept_2.xlsx

DOWNLOAD